Testy penetracyjne

Czy wiesz, że 57% firm w Polsce w 2024 roku padło ofiarą cyberataku? Nie dołączaj do tej statystyki!

Elite Corp oferuje testy penetracyjne – to must-have każdej firmy, która chce być odporna na cyberataki.

Oferta na Testy penetracyjny

Bezpłatna Wycena

Dzięki testom penetracyjnym:

- Znajdziesz luki, zanim wykorzystają je hakerzy (np. nieaktualne oprogramowanie czy błędy w kodzie).

- Sprawdzisz, czy firewall działa naprawdę dobrze – tak jak zaleca CISA.

- Nauczysz zespół, jak nie dać się phishingowi – bo najsłabszym ogniwem często jest… człowiek!

„Ale przecież mamy antywirusa!” – słyszymy często. Niestety, 83% ataków wykorzystuje luki, których nie wykrywają podstawowe zabezpieczenia.

Jak robimy testy penetracyjne?

Oferowane przez nas testy penetracyjne są transparentne i uporządkowane, zapewniamy maksymalną skuteczność i minimalne zakłócenia w Twojej działalności. Oto, 6 etapów testów penetracyjnych:

Ustalanie zakresu i celów testów, oferta.

- jaki będzie zakres oceny bezpieczeństwa systemów,

- jaki wariant testu sprawdzi się najlepiej,

- czy testy będą wykonywane w siedzibie firmy czy poza nią,

- jaki będzie czas trwania testu,

- czy część pracowników będzie poinformowana o prowadzonych działaniach.

Zbieranie informacji (rekonesans)

Rozpoczynamy projekt. W tej fazie testerzy zbierają i oceniają jak najwięcej informacji o oprogramowaniu i powiązanych z nim systemach. W zależności od zakresu testu mogą poszukiwać informacji ogólnodostępnych lub stosować socjotechnikę w celu uzyskania nazw użytkowników i haseł.

Dogłębna analiza Twojej insfrastruktury IT pozwala na identyfikację potencjalnych punktów wejścia dla atakujących, co umożliwia proaktywne zabezpieczenie tych obszarów w pierwszej kolejnosci.

Skanowanie i analiza podatności

Na podstawie zebranych informacji pentester, w zależności od rodzaju zamówionego testu penetracyjnego, skanuje dostępnymi narzędziami elementy infrastruktury teleinformatycznej, systemy bądź aplikacje w poszukiwaniu potencjalnych podatności, przygotowując grunt do właściwego ataku.

Na tym etapie wczesne wykrycie luk w zabezpieczeniach pozwala na ich szybkie zaadresowanie, co zwiększa odporność systemów na potencjalne ataki. Poznasz pierwsze wyniki podatnosci Twojej infrastruktury a my przygotujemy scenariusze ataku.

Próba wykorzystania podatności (eksploatacja)

Podczas tej fazy zespół testujący wykorzystuje zgromadzone informacje do sprawdzenia zabezpieczeń i wykorzystania ewentualnych luk. Celem jest naśladowanie działań potencjalnego hakera lub złośliwego użytkownika.

Testerzy próbują uzyskać nieautoryzowany dostęp do zasobów, funkcjonalności i danych. Realistyczna symulacja ataku pozwala na ocenę, jakie szkody mogą wyrządzić potencjalni napastnicy, co umożliwia lepsze przygotowanie strategii obronnych i planów awaryjnych. Poznasz obszary do poprawy.

Raportowanie i rekomendacje

Efektem dobrze zaplanowanych i przeprowadzonych testów penetracyjnych jest duża ilość informacji dotyczących poziomu zabezpieczeń systemów w Twojej firmie. Nasi Klienci otrzymują szczegółowy raport, obejmujący nie tylko listę luk, na które natrafili testerzy, ale również wnioski oraz propozycje zalecanych działań, mających na celu likwidację wykrytych podatności na atak hakerów.

Ten etap dostarczy Tobie konkretnych wskazówek umożliwia szybkie wdrożenie działań naprawczych, co zwiększa poziom bezpieczeństwa organizacji.

Weryfikacja wdrożonych poprawek (retest)

Po wprowadzeniu rekomendowanych zmian zalecamy powtórzenie profesjonalnych testów penetracyjnych, aby upewnić się, że wykryte podatności faktycznie zostały usunięte.

Wspolnie ustalamy termin ponownych testów i weryfikujemy, czy podjęte działania przyniosły oczekiwane rezultaty i systemy są odpowiednio zabezpieczone.

Case Studies – Realne przykłady skuteczności naszych testów penetracyjnych

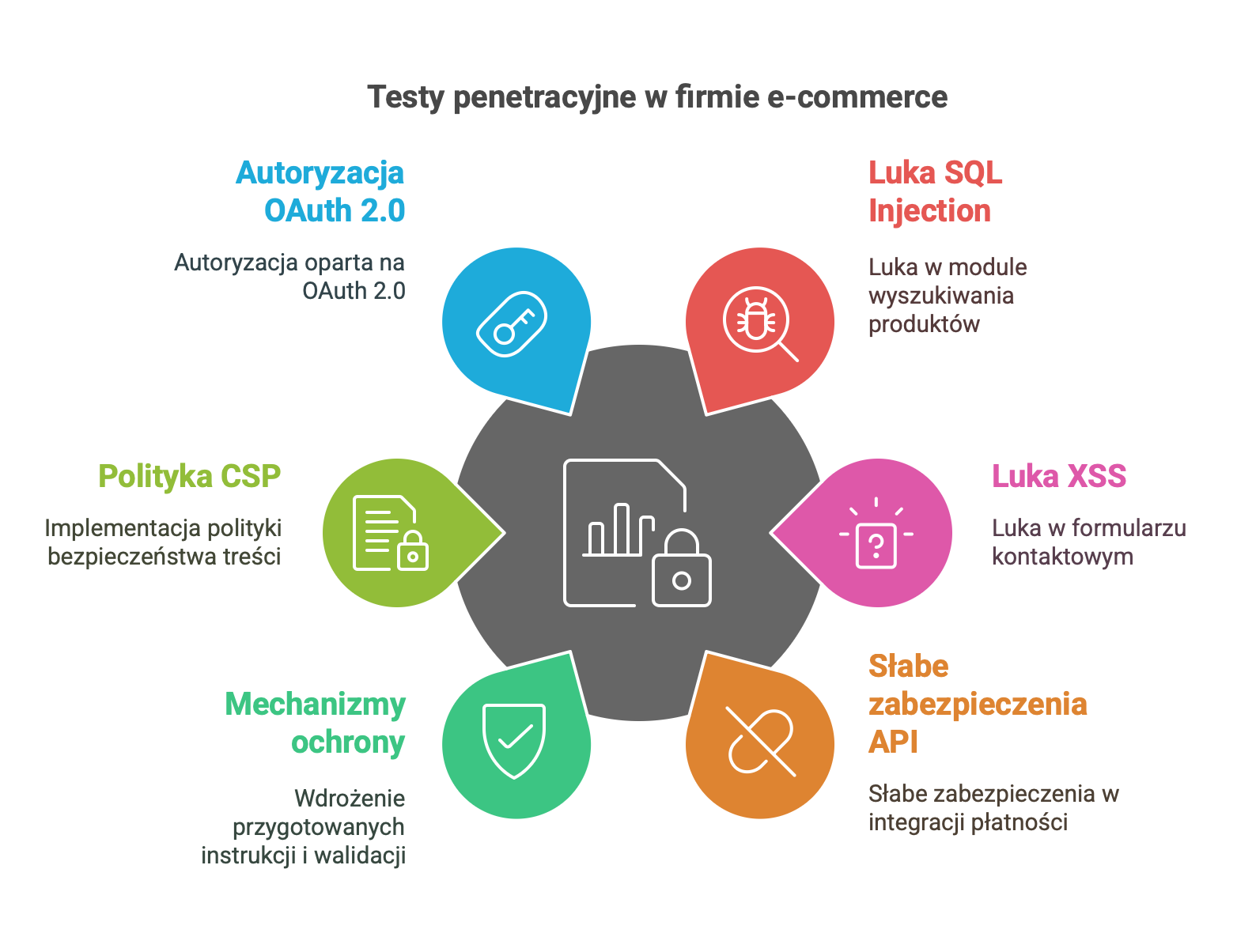

Case Study 1: E-commerce – Redukcja ryzyka wycieku danych

Firma e-commerce z branży modowej, z bazą ponad 100 tys. klientów, obawiała się wycieku danych osobowych. Przeprowadziliśmy testy aplikacji webowej (black box) skupiając się na koszyku, panelu klienta i płatnościach.

Odkryliśmy luki SQL Injection, XSS i słabe API płatności. Zaleciliśmy konkretne poprawki: ochronę przed SQL Injection, CSP dla XSS i OAuth 2.0 dla API.

✅ Wynik: 100% redukcja podatności, minimalizacja ryzyka wycieku danych, wzmocnienie RODO i wzrost zaufania klientów.

Jak podsumował CTO firmy e-commerce: “Testy penetracyjne przeprowadzone przez Elite Corp były nieocenione. Szczegółowy raport i konkretne rekomendacje pozwoliły nam szybko i skutecznie zabezpieczyć nasz sklep internetowy przed poważnymi zagrożeniami. Teraz czujemy się znacznie pewniej, wiedząc, że dane naszych klientów są lepiej chronione.”

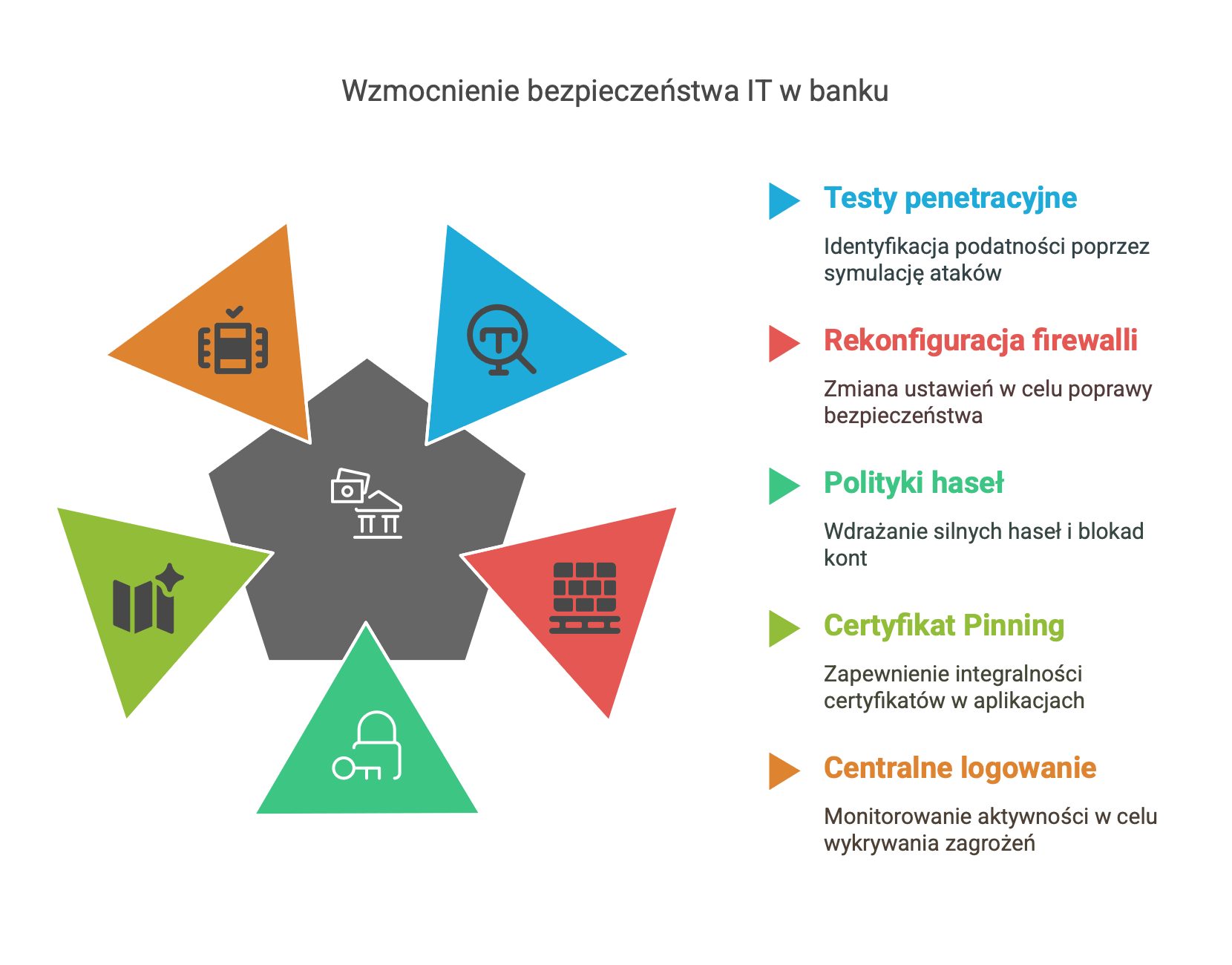

Case Study 2: Bank – Wzmocnienie bezpieczeństwa IT

Regionalny bank z wymogami KNF, potrzebował weryfikacji bezpieczeństwa. Wykonaliśmy kompleksowe testy infrastruktury IT (grey box): sieci, bankowości internetowej i mobilnej, API.

Znaleźliśmy luki w firewallach, podatność brute-force, brak ochrony MitM i słabe logowanie. Rekomendacje: rekonfiguracja firewalli, silniejsze hasła, Certificate Pinning, SIEM.

✅ Wynik: Znaczące wzmocnienie bezpieczeństwa IT banku, zgodność z KNF, lepsza odporność na ataki, pozytywny audyt.

Wypowiedź Dyrektora ds. Bezpieczeństwa IT banku: “Dzięki Elite Corp zyskaliśmy pewność solidnych zabezpieczeń. Profesjonalizm i praktyczne rekomendacje były wartościowe. Polecamy jako zaufanego partnera cyberbezpieczeństwa.”

Testy penetracyjne – FAQ

Czym są testy penetracyjne i dlaczego moja firma ich potrzebuje?

Testy penetracyjne to kontrolowane ataki na systemy IT Twojej firmy. Pozwalają zidentyfikować luki bezpieczeństwa, zanim wykorzystają je cyberprzestępcy. Dzięki nim zyskujesz realny obraz poziomu zabezpieczeń i konkretne rekomendacje, jak je wzmocnić. Cyberataki są realnym i rosnącym zagrożeniem, a testy penetracyjne to proaktywny sposób na minimalizację ryzyka i ochronę Twojego biznesu.

Jakie korzyści przyniosą testy penetracyjne mojej firmie?

Testy penetracyjne mają wiele korzyści, w tym:

- Wykrycie słabych punktów infrastruktury: Zidentyfikowanie luk w zabezpieczeniach sieci, aplikacji i systemów.

- Minimalizacja ryzyka dla biznesu: Zapobieganie realnym cyberatakom i ich kosztownym konsekwencjom.

- Zwiększenie bezpieczeństwa danych klientów i firmy: Ochrona poufnych informacji przed wyciekiem.

- Spełnienie wymogów regulacyjnych: Wiele sektorów wymaga regularnych testów bezpieczeństwa.

- Budowa zaufania klientów: Pokazanie, że bezpieczeństwo danych jest traktowane poważnie.

Jakie rodzaje testów penetracyjnych oferujecie?

Oferujemy kompleksowy zakres testów penetracyjnych, dopasowany do różnych potrzeb:

- Testy sieciowe: Bezpieczeństwo sieci firmowej, identyfikacja słabych punktów w urządzeniach sieciowych.

- Testy aplikacji webowych: Analiza aplikacji internetowych pod kątem podatności na ataki.

- Testy aplikacji mobilnych: Badanie bezpieczeństwa aplikacji mobilnych na platformach iOS i Android.

- Testy systemów bezprzewodowych: Weryfikacja bezpieczeństwa sieci Wi-Fi.

- Testy inżynierii społecznej: Sprawdzanie odporności pracowników na socjotechniki.

Jak wygląda proces testów penetracyjnych krok po kroku?

Nasz proces jest transparentny i składa się z następujących etapów:

- Etap 0: Przygotowanie i Ustalenie Zakresu: Dokładne zdefiniowanie celów, zakresu testów, systemów do testowania i reguł zaangażowania. Podpisanie umów o poufności.

- Etap 1: Rozpoznanie infrastruktury: Szczegółowe zebranie informacji o organizacji i infrastrukturze IT, identyfikacja potencjalnych punktów wejścia.

- Etap 2: Skanowanie systemów: Skanowanie systemów w poszukiwaniu otwartych portów, usług i podatności, mapowanie infrastruktury IT.

- Etap 3: Próba uzyskania dostępu do systemów: Symulacja realnych ataków i próba wykorzystania zidentyfikowanych podatności.

- Etap 4: Symulacja utrzymania dostępu: Demonstracja potencjalnych działań intruza po uzyskaniu dostępu i ocena skutków ataku.

- Etap 5: Raportowanie wyników testów: Przygotowanie szczegółowego raportu z wynikami, oceną ryzyka i rekomendacjami naprawczymi. Prezentacja wniosków i rekomendacji.

Kto będzie przeprowadzał testy penetracyjne w mojej firmie?

Testy penetracyjne przeprowadza zespół doświadczonych specjalistów z wieloletnim stażem w cyberbezpieczeństwie. Posiadają oni prestiżowe certyfikaty potwierdzające kompetencje i wiedzę w zakresie bezpieczeństwa IT. Gwarantujemy, że Twoje systemy są w rękach wykwalifikowanych profesjonalistów.

Ile kosztują testy penetracyjne?

Cena testów penetracyjnych zaczyna się od 40 tys. zł. Koszt potencjalnego cyberataku jest znacznie wyższy. Oferujemy elastyczne pakiety, dopasowane do budżetu i potrzeb każdej organizacji. Skontaktuj się z nami, aby otrzymać indywidualną wycenę.

Czy moje poufne dane są bezpieczne podczas testów penetracyjnych?

Tak, bezpieczeństwo i poufność danych są dla nas priorytetem. Nasi testerzy są zobowiązani do zachowania poufności. Podpisujemy umowy NDA i stosujemy najwyższe standardy bezpieczeństwa danych.

Jak często powinienem przeprowadzać testy penetracyjne?

Rekomendujemy przeprowadzanie testów penetracyjnych przynajmniej raz w roku, a także po każdej większej zmianie w infrastrukturze IT. Regularne testy pozwalają na bieżąco monitorować poziom bezpieczeństwa i reagować na nowe zagrożenia.

Zamów już dzisiaj wycenę testów penetracyjnych

Nie czekaj, aż cyberatak uderzy w Twoją firmę. Skontaktuj się z nami już dziś, aby umówić bezpłatną konsultację i rozpocząć swoją podróż w kierunku lepszego bezpieczeństwa. Nasz zespół chętnie pomoże Ci ocenić ryzyko i dostosować nasze usługi do potrzeb Twojej firmy.