Ostatnio na światło dzienne wypłynęły dane chińskiej firmy cyberbezpieczeństwa o nazwie i-Soon (znanej też jako Anxun), która współpracowała z samym chińskim rządem. I powiem Wam, to jest dopiero gratka dla wszystkich zainteresowanych bezpieczeństwem online!

Co się właściwie stało?

Wyobraźcie sobie, że ktoś niezadowolony z pracy w i-Soon postanowił ujawnić sekrety firmy, wrzucając do sieci masę danych – od narzędzi hakerskich po wewnętrzne rozmowy. Źródło nie jest do końca jasne, ale mówi się o niezadowolonym pracowniku. Firma i-Soon, jak się okazuje, to taki prywatny kontraktor działający niczym “Atak APT na wynajem” dla chińskiego Ministerstwa Bezpieczeństwa Publicznego (MPS). Z przecieków wynika, że i-Soon infiltrowała różne departamenty rządowe, w tym te z Indii, Tajlandii, Wietnamu, Korei Południowej, a nawet NATO. Nieźle, co?

Co wyciekło? To robi wrażenie!

Wśród ujawnionych materiałów znajdziemy prawdziwe perełki:

- “Złodziej” Twittera (obecnie X): Potrafił wyciągnąć adres e-mail i numer telefonu użytkownika, monitorować go w czasie rzeczywistym, czytać prywatne wiadomości, a nawet publikować tweety w jego imieniu. Szok!

- Dostosowane zdalne trojany dostępu (RAT) dla Windows (x64/x86): Z pełnym pakietem “atrakcji” – zarządzanie procesami, usługami i rejestrem, zdalna powłoka, keylogger, dostęp do plików, informacje o systemie, zdalne rozłączanie i odinstalowywanie.

- Wersja RAT na iOS: Co ciekawe, miała działać na wszystkich wersjach iOS bez jailbreak’a, oferując dostęp do informacji o sprzęcie, danych GPS, kontaktów, plików multimedialnych i nagrań audio w czasie rzeczywistym (choć ta część danych jest z 2020 roku).

- Wersja na Androida: Ta z kolei potrafiła wyciągać wiadomości z popularnych chińskich komunikatorów (QQ, WeChat, Telegram, MoMo) i uzyskiwać uprawnienia roota, żeby utrzymać się w systemie. Telegram? To zaskakujące!

- Przenośne urządzenia do atakowania sieci od wewnątrz. Wyobrażacie sobie takie “gadżety”?

- Specjalny sprzęt dla agentów pracujących za granicą do bezpiecznej komunikacji. Jak w filmie szpiegowskim!

- Baza danych użytkowników: Z numerami telefonów, nazwiskami i adresami e-mail, powiązana z kontami w mediach społecznościowych. Ogromna ilość danych w jednym miejscu.

- Framework do automatycznych, ukierunkowanych testów penetracyjnych. To brzmi bardzo profesjonalnie.

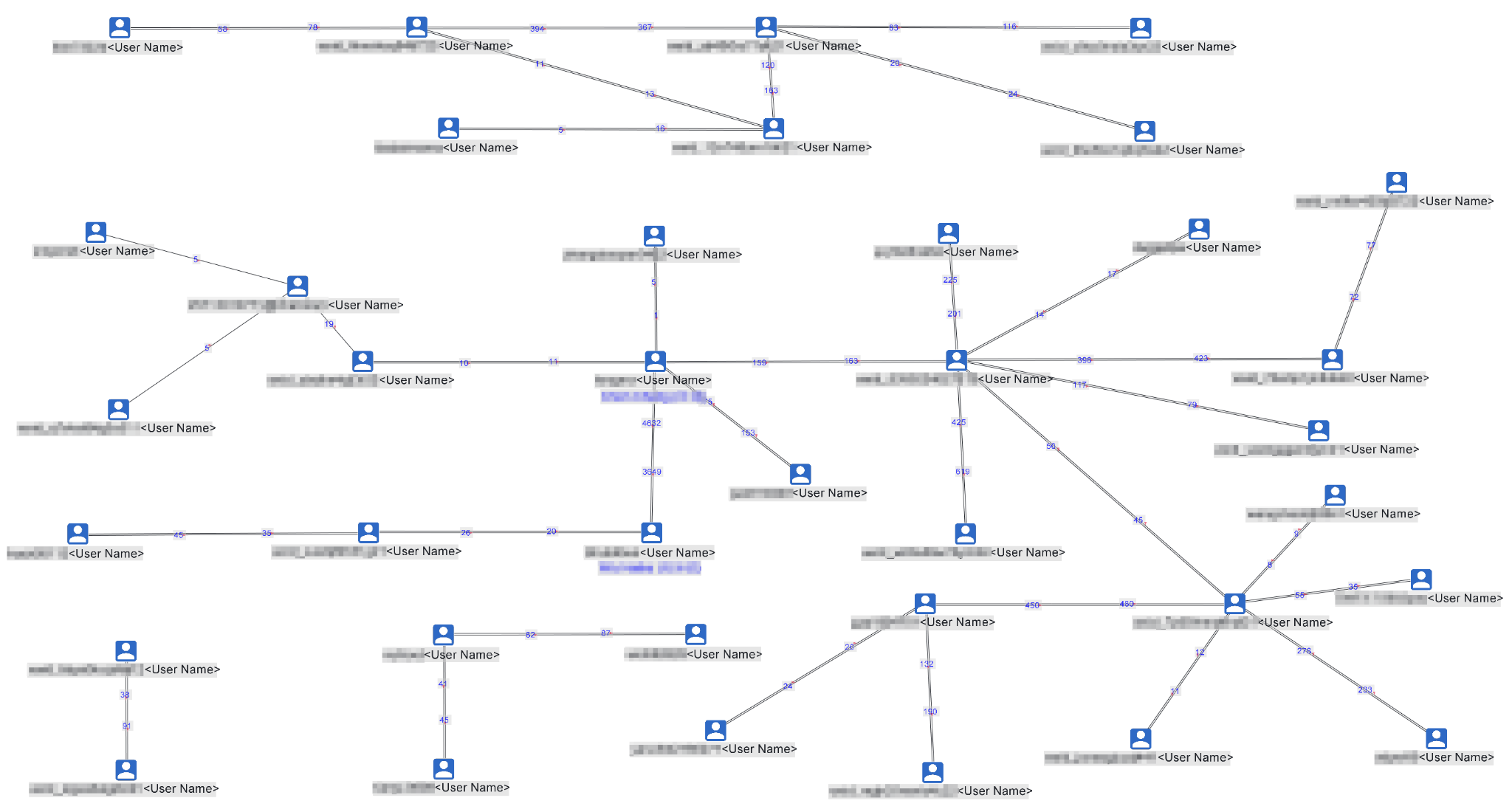

Wizualizacja wyciekłych rozmów online i-Soon (konkretne nazwy użytkowników zostały usunięte) | źródło: https://unit42.paloaltonetworks.com

Niektóre informacje są już trochę starsze, ale ten wyciek i tak daje nam unikalny wgląd w działalność czołowego dostawcy oprogramowania szpiegującego i usług APT na zlecenie. To naprawdę “rzuci kamieniem w sad międzynarodowej dyplomacji” i obnaży luki w bezpieczeństwie wielu krajów. Pamiętajcie, że nie wszystko jeszcze zostało zbadane, a tłumaczenie tych materiałów to nie lada wyzwanie. Ale jeśli pojawią się kolejne ciekawe informacje, na pewno będziemy Was informować!

Kto był klientem i jakie były cele?

Z przecieków wynika, że i-Soon utrzymywała bliskie relacje z chińskimi organami rządowymi. Większość ich klientów stanowili lokalni urzędnicy bezpieczeństwa publicznego. Ale to nie wszystko! Okazuje się, że i-Soon infiltrowała sieci organizacji w wielu krajach, w tym w USA, Indiach, Kazachstanie, Wietnamie, Malezji, Mongolii, Tajwanie, Tajlandii, Korei Południowej, Filipinach, Mjanmie i Nepalu. Co więcej, na listach celów znajdowały się organizacje rządowe, publiczne, edukacyjne, bankowe i telekomunikacyjne. W Europie głównym celem była Wielka Brytania. Firma była też zainteresowana kontraktami na inwigilację w Sinciangu i Tybecie.

Powiązania z groźnymi grupami APT

To, co jeszcze bardziej elektryzuje, to powiązania i-Soon z znanymi chińskimi grupami APT. Analizy wykazały powiązania z takimi grupami jak RedHotel, RedAlpha i Poison Carp. Co ciekawe, w wyciekłych dokumentach znaleziono wzmianki o oprogramowaniu Treadstone, ShadowPad i Sonar-X, które już wcześniej były przypisywane aktorom państwowym, w tym APT41 i Winnti Group. Wygląda na to, że i-Soon miała bliskie relacje z Chengdu 404, firmą powiązaną z APT41.

A co z lukami zero-day?

W rozmowach pracowników i-Soon pojawiały się również dyskusje na temat luk zero-day. Wspominano o lukach z konkursu Tianfu Cup 2021, które miały trafić do Ministerstwa Bezpieczeństwa Publicznego. Dyskutowano także o podatnościach Log4j2, Mikrotik i Juniper SRX. Wygląda na to, że firma aktywnie poszukiwała i próbowała wykorzystywać takie “świeże” podatności.

Co to wszystko oznacza?

Ten wyciek danych to prawdziwa kopalnia wiedzy o chińskim ekosystemie cyber-szpiegostwa. Pokazuje, jak chiński rząd zleca zbieranie informacji wywiadowczych prywatnym firmom. Potwierdza też złożone powiązania między grupami APT a sektorem prywatnym w Chinach. To dla nas, ekspertów od cyberbezpieczeństwa, unikalna okazja do ponownej oceny naszych dotychczasowych ustaleń i lepszego zrozumienia chińskiego krajobrazu zagrożeń. Wygląda na to, że i-Soon nie skupiała się na odkrywaniu przełomowych luk, ale raczej na standaryzacji i automatyzacji już istniejących technik ataku. To może być sygnał, w jakim kierunku zmierza chiński cyberprogram ofensywny – skupiając się na skali i zarządzaniu operacjami.

A co teraz z i-Soon?

Mimo że i-Soon była aktywna po wycieku, to już wcześniej miała poważne problemy finansowe i prawne. Spadła liczba pracowników, a oddziały miały długi. Założyciel firmy został objęty sankcjami finansowymi. Firma straciła kontrakty i nie rozwija nowych technologii. Chińskie władze próbowały wyciszyć sprawę. Teraz, po amerykańskich aktach oskarżenia, przyszłość i-Soon stoi pod znakiem zapytania.

Podsumowując…

Wyciek danych i-Soon to bez wątpienia jedno z najważniejszych wydarzeń w dziedzinie cyberbezpieczeństwa w ostatnich latach. Daje nam bezprecedensowy wgląd w skalę i strukturę chińskiego programu cyber-szpiegowskiego oraz współpracę między sektorem publicznym a prywatnym. Pokazuje, że nawet średniej wielkości firma może prowadzić jednoczesne, złożone operacje i stanowić poważne zagrożenie dla danych na całym świecie. Pamiętajcie, bezpieczeństwo w sieci to ciągła gra w kotka i myszkę, a takie przecieki pomagają nam lepiej zrozumieć przeciwnika.

Dzięki za lekturę! Mam nadzieję, że ten wgląd w świat cyber-szpiegostwa był dla Was interesujący. Bądźcie czujni w sieci!